Технологическое противодействие внутренним угрозам

В данной статье рассматриваются основные меры противодействия внутренним нарушениям и современные технологии, использующиеся для борьбы с инсайдерами.

Овчинникова Анна

Вопросы, связанные с предотвращением внутренних угроз, были наиболее актуальными в прошедшем году. В данной статье рассматриваются основные меры противодействия внутренним нарушениям и современные технологии, использующиеся для борьбы с инсайдерами.

Разговоры о проблемах информационной безопасности, их актуальности и серьезности звучат сегодня со всех сторон. К новостям о многомиллионных убытках, наносимым вирусами и хакерскими атаки, пользователи привыкли уже давно, тогда как масштаб потерь от внутренних угроз осознали еще далеко не все. Тем не менее, цифра 80%, а именно такая часть потерь, по мнению большинства экспертов, приходится на внутренние угрозы, заставляет компании по-другому относиться к данной проблеме.

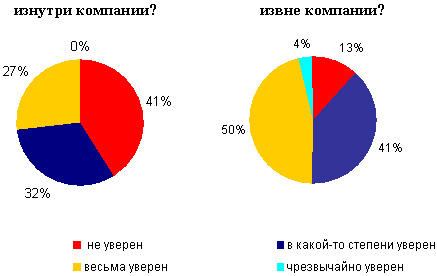

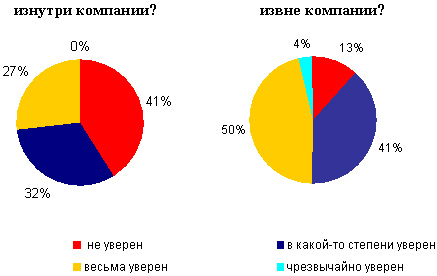

Опрос, проведенный компанией «Информзащита» среди своих клиентов показывает, что по мнению самих специалистов, корпоративные системы гораздо менее защищены от различных угроз, исходящих изнутри информационной системы. 41% респондентов ответили, что они не уверены в надежности защиты компании от внутренних атак, тогда как для внешних атак так ответили только 13%.

Вы уверены в защите вашей организации от кибер-атак

Источник: «Информзащита»

В недавно опубликованных исследованиях компании DTT, показано, что все 100% опрошенных банков зафиксировали утечки информации за прошедший год, при этом 49% банков указали на своих сотрудников, как источник утечки. Естественно такая ситуация складывается не только на рынке банковских услуг, эту тенденцию можно проследить на любом сегменте рынка. Конечно, это не значит, что в каждом работнике нужно искать врага, надо иметь в виду, что не всегда утечка информации происходит намеренно: иногда сотрудники в результате неумелых действий становятся причиной пропажи конфиденциальных данных.

Контроль, разграничение, запрет

Условно, все меры и приемы, применяемые для обеспечения безопасности можно поделить на 3 блока: контроль, разграничение, запрет.

|

Мера борьбы |

Плюсы |

Минусы |

|

Контроль |

Все действия пользователей фиксируются в журналах. Возможность расследовать любой инцидент. |

Большой объем журналов. Засорение журналов «лишней» информацией. Невозможность оперативно отреагировать. Требуют полной занятости обслуживающего персонала. |

|

Запрет |

Нет необходимости контролировать действия пользователей. |

Негибкое решение. Высока вероятность исключений из строгих правил. Минимум настроек ПО. |

|

Разграничение |

Гибкость. |

Трудоемкость настройки. Высокие требования к квалификации персонала. |

Контроль в чистом виде, к сожалению, тем менее применим, чем больше информационная система. Кроме того, сразу же встает вопрос о целесообразности сбора этих данных, т.к. своевременно обработать их практически невозможно, или это требует создания отдельного отдела, занимающегося именно этой работой. Нельзя забывать и о том, что большинство данных актуально совсем непродолжительное время.

Запрет — очень негибкий инструмент. Запрет на использование отчуждаемых носителей информации может породить новые проблемы, связанные с тем, половина подразделений использовала их для общения с внешним миром: электронная почта налагает ограничения на размер пересылаемых файлов, налоговые органы принимают отчеты бухгалтерии только на дискетах и т.д. Кроме того, нельзя забывать о таком вопросе, как элементарная комфортность работы. Сотрудники, чувствующие за собой постоянный контроль, испытывающие жесткие ограничения при работе с компьютером, интернетом, почтой или, к примеру, с телефонными переговорами, становятся нервными, раздражительными, копят внутри себя недовольство. Естественно, рано или поздно, это приведет к потере ценного сотрудника, который уйдет работать в другую компанию, или же к желанию сотрудника попробовать обойти эти ограничения и запреты. Это доказывают последние инциденты, произошедшие в мире, когда именно недовольные или озлобленные сотрудники приносили огромный вред компании, осуществляя диверсии.

Из всего вышесказанного можно сделать вывод, что контролировать и ограничивать, ставя все мыслимые и не мыслимые запреты, не имеет смысла. Лучше определить круг людей, которые по роду своей работы имеют доступ к конфиденциальной информации, и далее грамотно настроить систему разграничения прав доступа, несмотря на то, что обслуживание такой системы будет требовать кропотливой настройки и аккуратного сопровождения.

Технические меры противодействия

Далее необходимо разобраться, какие именно меры необходимо предпринимать, чтобы если не исключить, то минимизировать вероятность утечки или порчи данных. Ниже приведен основной ряд показателей, которые стоит контролировать или которыми стоит управлять в информационной системе. Для наибольшей наглядности они упорядочены по степени важности. Естественно в каждой организации значимость того или иного показателя различна, поэтому данное ранжирование более чем условное, хотя и применимо к среднестатистической компании.

● Во-первых, должен производиться контроль процессов и программ, запущенных на компьютере. Эта задача разбивается на выявление вирусов и злонамеренного ПО, с одной стороны, и на обеспечение возможности запуска на компьютерах только доверенного ПО, с другой. Как показывает практика, такое мощное средство, как замкнутая программная среда, не очень любимо администраторами. В данном случае их больше устраивает именно оповещение о запуске программ, не входящих в список разрешенных.

● Во-вторых, необходима идентификация и аутентификация пользователей, работающих локально и удаленно. В данном случае оптимальным решением является двухфакторная аутентификация, которую можно обеспечить при помощи USB-ключей, проксимити-карт или «таблеток».

● В-третьих, необходимо осуществлять управление доступом к файловым ресурсам.

● В-четвертых, контроль целостности файлов, элементов системного реестра, отдельных секторов дисков в сочетании с антивирусными средствами позволяет быть действительно уверенным в том, что хранящиеся на жестком диске данные (в особенности программы) не могут быть модифицированы или подменены.

В последнее время возникла острая необходимость контроля сменных носителей, а также соответствующих портов (COM, LPT, IrDA). Здесь есть свои сложности, несмотря на большое количество систем, позволяющих сделать подобное разграничение, часть проблем до сих пор не решена. Первая проблема — идентификация устройств. Хорошо, если производитель позаботился о том, чтобы устройство выдавало свой тип и серийный номер. В противном случае, нет другого выхода, кроме как запрещать/разрешать целые классы устройств. Кроме того, такие сложные устройства как коммуникаторы и мобильные телефоны часто вообще могут работать по особым протоколам, непонятным и неидентифицируемым системами защиты.

● Относительно новым направлением внутренней безопасности является контроль над обращением информации. Решений данного класса пока не так много, однако уже есть возможность производить мониторинг электронной почты, сетевого и http трафика, интернет-пейджеров и пр. на предмет утечки информации.

● Необходимо также осуществлять контроль над самими файлами, то есть за их перемещением, копированием, проводить теневое копирование создаваемых, перемещаемых, копируемых файлов и пр. Все эти задачи также должны, по большей части, решаться на уровне разграничения доступа и запретов. Данных операций в информационной системе слишком много, и обычных атрибутов (чтение, запись) часто не хватает. Именно поэтому во многих средствах защиты объектам присваиваются дополнительные атрибуты, такие как гриф информации и уровень допуска пользователей. После этого доступ к файлу пользователь получит только в том случае, если его уровень допуска не ниже чем гриф конфиденциальности файла.

● Еще одной важной мерой является контроль загрузки с внешних носителей, который можно осуществлять при помощи платы аппаратной поддержки или при помощи преобразования диска. Данный вид контроля чрезвычайно важен, поскольку в последнее время появилось огромное число средств, позволяющих получить на атакуемом компьютере права локального администратора. Контроль при помощи плат аппаратной поддержки не требует ничего, кроме установки платы, но основан на предположении, что корпус компьютера не будет вскрываться. Преобразования диска могут защитить и от несанкционированной загрузки, и от некоторых других угроз, но у пользователей возникают опасения, что данные не удастся восстановить в случае аппаратного сбоя.

Классификация существующих систем защиты

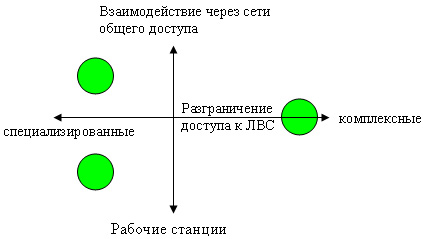

Классификацию популярных на сегодняшний день решений можно провести по двум критериям: функциональность и область применения.

По функциональности решения условно делятся на специализированные, помогающие в решении какой-то одной конкретной задачи из перечисленного выше списка, и комплексные решения, реализующие весь или почти весь список задач.

Классификация по типу защищаемых ресурсов подразумевает наличие трех классов решений. К первому классу относятся решения для защиты рабочих станций, ко второму - решения, осуществляющие контроль/разграничение доступа к внутренним ресурсам информационных систем, и к третьему - системы, контролирующие взаимодействие с внешним миром.

Все решения, представленные на российском рынке делятся по этим классификациям на три большие группы.

Три группы решений по борьбе с внутренними угрозами

В первую группу — входят решения осуществляющие контроль и разграничение доступа к ресурсам. Среди них можно назвать такие, как Secret Net, Dallas Lock, Аккорд, Блокпост, Страж NT, Спектр 2000, NetMonitor.

Перечисленные решения осуществляют комплексный подход к обеспечению информационной безопасности. Некоторые из них требуют специального внедрения, другие более просты в установке, в любом случае для работы с ними необходим грамотный технический персонал. Одной из основных функциональных возможностей, которую им необходимо иметь, является возможность грамотно и всесторонне разграничить доступ к конфиденциальным данным.

Вторая группа продуктов — системы, которые помогают в решении какой-то одной задачи, например, запрет или разграничение прав доступа к внешним портам, контроль печати на принтер и т.д. Тут можно вспомнить о таких системах как: DeviceLock, Zlock, Sanctuary Device Control, Print Monitor и другие. Данные решения довольно интересны и актуальны, но, к сожалению, помогают прикрыть только одну из «дыр» в системе информационной безопасности, будь то работа с принтером или внешними устройствами.

К сожалению, утечка информации может происходить по различным каналам. В связи с этим, меры по запрету доступа к внешним портам, или контролю печати документов, или другие локальные меры, не могут привести к ее полному устранению. К примеру, блокировка внешних портов оставляет злоумышленнику возможность использования электронной почты или печатающих устройств. То же самое можно сказать об использовании протоколов передачи данных.

Справедливости ради надо отметить, что у подобных решений есть свои плюсы и они неоспоримы. Продукты, профессионально решающие какую-то одну проблему, всегда будут иметь больший функционал (по решению этой проблемы), чем комплексные системы. Удобный интерфейс, предельная простота настройки — их сильные стороны. Для работы с ними не надо иметь какие-то особые мощности или специфические знания. Нельзя забывать и о таком аспекте, как цена, которая у подобного рода систем намного привлекательнее, чем у комплексных решений.

Третью группу составляют решения, позволяющие осуществлять контроль взаимодействия с внешним миром. Соответствующие продукты есть у таких компаний как Инфосистемы Джет, Clearswift, SurfControl, Infowatch и др. Данные системы предназначены для контроля и разграничения, прав доступа к web-ресурсам, электронной почте, интернет-пейджерам и др.

Решения, входящие в эту группу, являются неотъемлемой частью комплексного подхода к обеспечению информационной безопасности. Без использования подобного рода систем нельзя говорить о надежной защите от инсайдеров. Ведь защита рабочей станции не гарантирует, полную безопасность. Как уже говорилось ранее, каналов утечки информации достаточно много, и контроль над взаимодействием с внешним миром играет важную последнюю роль в обеспечении защиты от инсайдеров.

Обзор продуктов будет неполным, если не упомянуть решения для защиты ЛВС, в основе которых лежит технология «контроля доступа к сети» (Network Access Control). Она представлена в России несколькими решениями таких компаний как Cisco, Trend Micro, Check Point. Их главная задача — предоставление доступа к сети только при полном соответствии подключаемого оборудования требованиям политики безопасности.

Никуда без управления

Прежде, чем сделать окончательные выводы, необходимо остановиться на еще одном вопросе: как грамотно предоставить и разграничить права доступа к информации. Как бы хорошо не сочетались и не перекрывали все возможные пути для злоумышленника средства защиты, управлять ими все равно будут люди. Без четкого понимания, как необходимо настроить эти системы и для кого какой доступ является необходимым и достаточным, они будут представлять собой малоэффективную груду железа.

Если у кого-то будет цель вынести из организации определенную, доступную ему информацию, он сделает это, несмотря ни на какие барьеры. Подразделения по информационной безопасности должны стремиться к тому, чтобы действительно критическая информация была доступна максимально возможному узкому кругу лиц, т.е. чтобы ее не возможно было бы даже найти в информационной системе непосвященному человеку. Помочь в решении этой задачи могут системы класса Identity & Access Control Management.

Источник: CNews Analytics

Комментарии 0