Оперативная безопасность в Internet

Червь SQL Slammer наглядно продемонстрировал, что нынешние высокоскоростные средства безопасности не отличаются достаточными зрелостью и эффективностью. Для защиты сетей от столь стремительно распространяющихся угроз нужна новая парадигма, обеспечивающая

Педер Джангк, Саймон Шим

Червь SQL Slammer наглядно продемонстрировал, что нынешние высокоскоростные средства безопасности не отличаются достаточными зрелостью и эффективностью. Для защиты сетей от столь стремительно распространяющихся угроз нужна новая парадигма, обеспечивающая гибкость, высокую производительность и скорость.

В эпоху глобального распространения Internet люди и организации мгновенно получают доступ к совместно используемой информации. К сожалению, из-за этого Всемирная сеть становится доступной для атак, которые могут обрушиться на компьютеры, коммерческие предприятия и государственные органы в невиданных доселе масштабах. Хакеры, черви и вирусы задействуют для своих ударов электронные, физические и экономические механизмы и даже средства обеспечения безопасности.

Хотя опыт, накопленный системными и сетевыми администраторами, помогает организовать эффективное противодействие известным типам атак, противостоять их новым разновидностям администраторы не в силах. Более того, они не в состоянии своевременно обновлять каждую из вверенных им систем и защищать их от всех известных угроз, а государственные органы, компании и индивидуальные пользователи просто не могут себе этого позволить.

Механизмы распространения червей и вирусов, как и скорость заражения, тоже меняются. Еще не так давно от публикации предупреждения об обнаружении уязвимых мест и выпуска заплатки для «вакцинации» компьютеров до начала распространения вируса проходило, по крайней мере, несколько дней. Сегодня зачастую первым признаком проникновения вируса становится неработоспособность части компьютерной сети. Вирусы типа SQL Slammer распространяются со скоростью молнии и расчищают дорогу червям, несущим в себе мощный направленный заряд, который обрушивается на их жертв и сеет панику. В результате, существующие технологии (такие как использование межсетевых экранов, систем защиты от вторжения, виртуальных частных сетей, сканеров вирусов) объединяют в интегрированные решения обеспечения безопасности [1-4].

Неудивительно, что вокруг средств защиты сформировалась целая отрасль, а соответствующие вопросы стали предметом интереса фактически каждой организации. Профилактика даже известных угроз непосильным бременем ложится на серверы и сетевую инфраструктуру. Для предупреждения же неизвестных атак, проводимых в «час X» (о которых, как следует из названия, жертвы узнают только после регистрации первых потерь), требуются новые решения. Они должны работать в режиме реального времени и быть способными обнаруживать уникальные атаки, не приводя к перегруженности сети дополнительными средствами безопасности и управления. Чтобы устранять угрозы, с которыми приходится сталкиваться сегодня, и обеспечить необходимую масштабируемость в будущем, нам нужны новые методологии защиты, стратегии развертывания, системы и архитектуры.

SQL Slammer

Одним из первых молниеносно распространяющихся по Internet вирусов стал червь SQL Slammer, обрушившийся на мир компьютерных сетей в январе 2003 года [5]. Такие черви заражают сеть в мгновение ока, нанося ущерб прежде, чем администраторы успевают среагировать и принять какие-либо защитные меры.

Скорость, с которой распространяется SQL Slammer, и наносимый им урон позволяет говорить о крайней уязвимости сетей. Для смертоносного удара достаточно проникновения пакета длиной 384 байта лишь в одну компьютерную сеть. Червю не надо устанавливать сеансов связи и обмениваться инициирующими последовательностями. В пакете, часть которого представлена на рис. 1, нельзя было выделить каких-либо фрагментов или общих сигнатур. При этом многие межсетевые экраны оставили атакованный SQL Slammer порт открытым для определенных служб, а большинство систем обнаружения вторжений вообще не вели наблюдения за данным портом.

|

Рис. 1. Подмножество пакета червя SQL Slammer. Обведенным красной чертой компонентам присущи общие черты большинства сетевых червей. Повторяющийся шаблон 01010101 содержит данные, задача которых — занять все поле ввода системы получателя, вызвав переполнение буфера. Другой фрагмент представляет собой реальный код, который будет выполняться на атакуемой машине. Системы безопасности, работающие на основе принципа сравнения сигнатур, как правило, ищут при обнаружении червей шаблоны переполнения буфера (например, повторяющуюся комбинацию 01010101). Иногда им удается найти и уникальные фрагменты кода, которые уже занесены в базу данных сигнатур |

К счастью, зачастую черви ограничиваются только распространением своего кода, не проявляя агрессивных разрушительных действий в отношении сетей. Тем не менее, динамика уровня безопасности сетей заставляет сделать вывод, что с течением времени характер воздействия червей на компьютерные сети меняется.

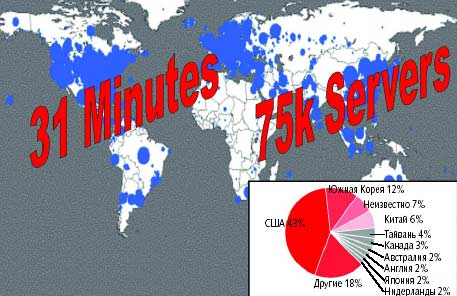

Благодаря своей компактности, использованию одной зараженной системы для проникновения в другие сети, а также огромному числу SQL-серверов, подключенных к Internet, червь SQL Slammer распространился по земному шару за считанные минуты. В отличие от предыдущих массовых атак вирусов и червей SQL Slammer наделал немало бед. Инфраструктура оказалась перегруженной, наступил паралич сетей. За 10 минут червь разослал свои копии по всему миру, а через 31 минуту (рис. 2) заражению подверглись более 75 тыс. систем. Все это произошло настолько быстро, что большинство администраторов даже не поняли, что случилось, и не успели предпринять ответных действий.

|

Рис. 2. Атака SQL Slammer. Появившись в Сети 25 января 2003 года, всего за 31 минуту червь заразил более 75 тыс. серверов, находящихся в самых разных точках планеты |

После нанесения первого удара, SQL Slammer использовал такой же формат пакета для повторных атак, заставив отдельные системы генерировать до 30 тыс. пакетов в секунду. Каждый новый зараженный сервер пытался разослать свои копии по случайно выбранным IP-адресам. Возможности средств профилактики оказались ограниченными, реакция механизмов защиты напоминала стрельбу из пушки по воробьям. В результате фильтрации списков контроля доступа (access control list, ACL) могли быть блокированы вполне правомерные SQL-соединения, а антивирусы и системы предотвращения вторжений расписались в бессилии, поскольку не знали сигнатуры, которую им требовалось найти.

В результате перезагрузки червь удалялся с компьютера, но серверы подвергались риску повторного заражения. После каждой регистрации такого события их приходилось опять выключать вручную. Червь SQL Slammer, как нож сквозь масло, проходил через бреши, оставленные средствами обеспечения безопасности. Для обнаружения «убийцы одного пакета» требовалась производительность, которую могли продемонстрировать лишь очень немногие системы.

Поскольку Internet представляет собой распределенную сеть, которая уже опоясала весь мир, а черви, запускаемые в «час X», будут появляться и в дальнейшем, избежать подобных ударов нам не удастся. Однако выявление новых угроз и блокирование сетей при первом обнаружении опасности заметно снизит разрушительные последствия таких атак. Сочетание этих мероприятий с технологиями автоматического самоизлечения позволяет вернуть сети в состояние, предшествовавшее атаке. По мере повышения уровня осведомленности сетей о внутреннем положении дел у наборов правил появляется возможность самостоятельно адаптироваться к конкретной ситуации. А поскольку взаимодействие все чаще осуществляется между автономными элементами сети (контакты поддерживаются не только с системами централизованного администрирования), оперативность ликвидации угроз должна быть сопоставима со скоростью их распространения.

Разработчики продолжают создавать новые разновидности программ защиты, но противодействие атакам по-прежнему отнимает много времени и проводится в пожарном порядке. Окончательной победы добиться не удается. Частные решения, включающие в себя защитные и превентивные механизмы, требуют довольно высоких затрат и не отличаются эффективностью. Для них характерны сложность управления, отсутствие требуемой масштабируемости и средств адаптации к новым угрозам.

Если к системе возможно обращение из внешних сетей, не исключено, что ACL-списки маршрутизатора пропустят атаку. Разрешая обмен информацией между хотя бы одним равноправным SQL-сервером и компьютерной системой, межсетевой экран оставляет лазейку для вторжения непрошеных гостей. Установление сеанса связи с внутренними или внешними узлами виртуальной частной сети открывает еще одну возможность для заражения.

В том-то и заключается проблема. Продукты обеспечения сетевой безопасности могут проконтролировать, что с узлом, с которым осуществляется связь, установлены доверительные отношения. Но что произойдет, если стремительно продвигающийся вперед червь заразит заслуживающий доверия компьютер? К сожалению, при распространении SQL Slammer очень многие предприятия обнаружили его слишком поздно.

Безопасность за счет быстродействия

Большинство администраторов сетей охотно пожертвовали бы скоростью ради безопасности или наоборот — в зависимости от приоритетов, расставляемых пользователями. Построение быстрой и к тому же безопасной сети либо технически невозможно, либо слишком дорого для очень многих компаний. А поскольку темпы распространения угроз увеличиваются, растет и спрос на усовершенствованные средства сетевой безопасности со стороны конечных потребителей, представителей бизнеса и правительственных организаций. Проблема состоит в том, что технология развивается недостаточно быстро для того, чтобы удовлетворить спрос на такие механизмы.

Пропускная способность против скорости процессора

Почему сети не могут быть одновременно быстрыми и безопасными? Сегодняшние оптические каналы связи нельзя обезопасить, главным образом, потому, что пропускная способность значительно превышает быстродействие процессора. Это действительно так. Серверы, построенные на базе микропроцессоров и традиционных архитектур ПК, не в состоянии поддерживать ту же скорость, которой достигли волоконно-оптические каналы связи. Ликвидация разрыва между пропускной способностью и скоростью процессоров требует замедления трафика в точке, в которой серверы или сетевые устройства обрабатывают данные с помощью приложений, обеспечивающих безопасность, либо значительного сокращения или даже полного отказа от таких приложений ради достижения требуемого быстродействия сети.

Сложности, связанные с недостаточной производительностью процессоров, легко проиллюстрировать на примере списков контроля за доступом — относительно простой программы, размещаемой на маршрутизаторе. В случае активизации механизм ACL заметно увеличивает коэффициент использования процессорных ресурсов, поэтому значительно снижается пропускная способность маршрутизатора. Сетевым администраторам приходится выбирать между полным отключением ACL, подвергающего их сети риску, и установкой сразу двух маршрутизаторов, первый из которых отвечает за прохождение трафика, а второй — за его обработку ACL.

Впрочем, ни один из этих вариантов нельзя считать приемлемым. Даже несколько устройств не в состоянии обеспечить производительность, которая позволила бы справиться с потенциальным наплывом трафика.

Очевидно, что поставщики услуг хотят увеличить отдачу от инвестиций в имеющиеся маршрутизаторы и коммутаторы, возложив на них еще и функцию обеспечения безопасности. Как правило, в таких случаях приходится приносить в жертву скорость, дополнительные деньги, производительность или какие-то иные аспекты. Устройства, работающие на мегабитных скоростях, нельзя разогнать до скорости света. Следовательно, механизмы защиты оптических сетей могут работать либо медленнее (из-за ограничений существующего оборудования), либо быстрее (при сокращении числа приложений), но ни одно из этих альтернативных решений не позволяет добиться полной безопасности сети.

Гибкость устройств

Еще один важный вопрос связан с гибкостью. Многие высокоскоростные устройства обеспечения безопасности жертвуют производительностью ради гибкости. Разработчики могут добиться увеличения производительности за счет предварительного определения полей заголовка пакета или ограничения операций над телом пакета.

За последние десять лет протоколы, используемые в Сети, и факторы, угрожающие этим протоколам, претерпели значительные изменения. Если раньше в определение заголовка включались только уровни 2, 3 или 4 модели OSI, то сегодня необходимо анализировать и уровень 7. Понимание контекста обмена информацией в сети требует интерпретации разных аспектов из уровня 7, а также фрагментов заголовка пакета, относящихся к уровню 4.

Углубленное изучение пакета позволяет сетевым устройствам проанализировать его полезную нагрузку при определенных наборах данных с ограниченной функциональностью. К таким функциям относится поиск строки в текстовых протоколах и сравнение с двоичным шаблоном в протоколах, построенных не на текстовой основе. Полный анализ пакета предусматривает подробное изучение дополнительных заголовков пакетов прикладного уровня и структурный анализ тела пакета.

Стремительное распространение SQL Slammer обусловлено уникальностью его сигнатуры, которую способны распознать только системы, выполняющие углубленный или полный анализ пакета. Некоторые из устройств углубленного изучения пакетов легко меняют конфигурацию и фильтры магистралей, корпоративных шлюзов и локальных сетей поставщиков услуг и корпоративных пользователей.

Обнаружить SQL Slammer позволяют и некоторые очень простые технологии анализа тела пакетов. Однако защитные решения необходимо проектировать так, чтобы организовать надежное противодействие и другим хитрым уловкам разработчиков деструктивного ПО, использовать возможности сигнатур, средств выявления аномалий или характерного поведения, а также управленческих политик. Такие решения должны помогать администраторам или автоматическим эвристическим механизмам моментально реагировать на попытки вирусов проникнуть в систему.

Альтернативные технологии

Большинство сетевых топологий представляют собой сложные системы специализированных решений, объединенные с устройствами обеспечения сбалансированной нагрузки и промежуточным ПО интеграции приложений. Это — результат повышенного спроса сетевых администраторов на лучшие в своем классе продукты для интегрированных сетей, а также нацеленности представителей отрасли сетевой защиты на разработку индивидуальных решений.

Многие из устройств обеспечения сетевой безопасности работают лишь на отдельных уровнях сетевой модели OSI. Фактически, ни одно из них не проводит полного теста, который предусматривает 100-процентную проверку каждого пакета на каждом сетевом уровне сразу после того, как он поступает на сетевой интерфейс. Стирание граней между устройствами защиты и другими механизмами, отвечающими за управление трафиком и выполнение определенного регламента для интеграции всех функций на единой платформе, требует дополнительных затрат.

Прежние решения не поддерживают выполнение приложений обеспечения безопасности со скоростью света. Хотя поставщики сетевых услуг способны очень быстро переслать данные из одной точки в другую, быстродействие процессора не позволяет проверять эти данные без существенного замедления работы сети. До тех пор, пока поставщики сетевых услуг не выведут производительность приложений на уровень, сопоставимый со скоростью канала (который зачастую составляет несколько гигабит в секунду), циркулирующая в высокоскоростной инфраструктуре информация и обслуживающие ее предприятия будут оставаться уязвимыми для новых атак.

Сетевые устройства каждого класса имеют свои достоинства, но ни одно из них не сочетает в себе такие скорость, гибкость, масштабируемость и производительность, которые требуются для выполнения приложений обеспечения безопасности в современных оптических сетях. Все унаследованные продукты обладают по крайней мере одним серьезным недостатком, не позволяющим эффективно решать задачи защиты на скоростях оптических сетей. На рис.3 показаны уровни проверки, выполняемые устройствами четырех существующих ныне категорий.

|

Рис. 3. Анализ пакета устройствами, относящимися к основным категориям, в соответствии с функциональным назначением его компонентов. Лишь очень немногие устройства способны на углубленное изучение пакета, которое необходимо для раннего обнаружения атак типа SQL Slammer |

Маршрутизаторы и коммутаторы

Маршрутизаторы и коммутаторы проверяют заголовки пакетов и пересылают поток данных на выходные порты устройства. Конструкторы оптимизировали протоколы Internet и алгоритмы маршрутизации с учетом массового распространения специализированных микросхем (application-specific integrated circuit, ASIC), способных пересылать данные со скоростью несколько гигабит в секунду. Смена заводских технологий породила спрос на масштабирование пропускной способности, который стал особенно заметным в конце 90-х. Рост производительности и масштабируемости происходил за счет снижения гибкости. Некоторые из нынешних вариантов ASIC поддерживают фиксированные условия проверки формата пакета и алгоритмы обработки. Поскольку требования к безопасности, качеству обслуживания и другим функциям управления трафиком возросли, конструкторы часто перекладывают задачи управления исключительными ситуациями на традиционные процессоры.

К сожалению, борьба с возникающими угрозами требует не только функций высокопроизводительной обработки заранее определенных исключений. Теперь исключения становятся нормой, и ASIC-микросхема, выпущенная год или полтора назад, уже не в состоянии справиться с чуть ли не ежедневно меняющимися угрозами.

Сетевые экраны

Сетевые экраны и другие традиционные шлюзы, обеспечивающие безопасность, изучают пакеты более глубоко, а скорость их работы постоянно повышается [3]. Выход за рамки традиционных ACL-списков, поддержка динамической фильтрации и прокси-серверов приложений требует отслеживания информации о каждом из соединений и о его состоянии. Несомненно, шлюз гораздо лучше маршрутизатора, анализирующего ситуацию без учета состояний, но не позволяет проникать «вглубь» пакета и изучать те его поля, которые изначально анализировать не предполагалось.

Для обнаружения современных угроз (в частности, червей и быстро распространяющихся вирусов) требуется больше, чем просто анализ нескольких дополнительных полей в заголовке пакета или сканирование части его тела. Но даже в таких условиях эта обширная категория решений продолжает разрастаться, а разновидности ее представителей варьируются от простых программ до невероятно мощных аппаратных средств. Хотя, как и в случае с маршрутизаторами, преимущества шлюзов с течением времени становятся менее ощутимыми, они сохраняют критически важное значение для инфраструктуры в целом.

Серверы

В ходе эволюции серверов в их архитектуре и функциональности произошли значительные изменения. Немало устройств, образующих сетевую инфраструктуру (а именно — маршрутизаторы и сетевые экраны), начинало свой путь именно в качестве серверов. Многие механизмы безопасности, предлагаемые на рынке в качестве аппаратных или программных средств, представляют собой, по сути, стандартные или ускоренные серверы. Серверы-лезвия объединяют функции коммутации, реализуемые на уровнях 2, 3 и 7. Успехи, достигнутые в области совершенствования серверов-лезвий и специализированных устройств, ускоряющих TCP-операции (TCP offload engine, TOE), позволяют разработчикам ПК продвигаться вперед даже с опережением темпов, диктуемых законом Мура. Теперь они могут удовлетворять потребности клиентов не только в вычислениях, но и в скорости передачи данных. Но вопреки этому, нынешние темпы производительности и необходимость работы с унаследованными архитектурами сетевых инфраструктур сдерживают успех в долгосрочной перспективе.

Оборудование TOE оказывает существенную помощь приложениям типа Web-серверов, обрабатывающим упрощенные запросы, на которые накладываются определенные ограничения как при выполнении вычислительных операций, так и при проведении выборки. Однако углубленный мониторинг взаимодействия при попытках открытия сеанса связи становится все важнее. Кроме того, при увеличении объемов трафика, которые генерируются во время атак, препятствующих установлению соединения, они выходят за рамки действия TOE и перекладываются на процессор. В таких условиях все преимущества быстро сводятся на нет.

В случае с SQL Slammer серверы переадресуют пакеты UDP центральному процессору, который перед их дальнейшей пересылкой должен проанализировать тело пакета. Таким образом, серверам приходится решать вопросы, связанные с задержкой прерываний, использованием шины памяти, организацией управления. В условиях увеличения объемов данных процессор вынужден тратить больше циклов на их обработку. Чтобы преодолеть эти ограничения, разработчики часто оснащают свои устройства специализированными наборами функций.

Эту тенденцию хорошо иллюстрирует положение дел на рынке систем защиты от вторжения. Используя разные методологии, архитектуры и наборы функций, конструкторы создавали новые механизмы, обеспечивающие более высокий уровень безопасности по сравнению с характерным для ACL и сетевых экранов, контролирующих состояние соединения. По мере изменения характера угроз в устройствах появлялись новые функции, позволяющие бороться с атаками нового типа. Хотя отдельные устройства, как правило, достаточно эффективно выполняют возложенные на них задачи, сложность сети, состоящей из множества специализированных устройств, заметно растет. Стремясь снизить капитальные и операционные затраты, разработчики начали выпускать интегрированное оборудование, что особенно заметно в области обеспечения безопасности высокоскоростных сетей.

Маршрутизаторы и коммутаторы отличаются высокой производительностью и масштабируемостью, по части же гибкости серверам равных нет. Специализированные механизмы нацелены на реализацию конкретных функций: организацию противодействия распространяемым по сети вирусам, борьбу со спамом, фильтрацию URL. Без мощного программного обеспечения устройства не в состоянии справляться с постоянно меняющимися угрозами.

Со временем на рынке, вероятно, появятся и новые разновидности аппаратных средств. В отличие от маршрутизаторов и серверов, эти устройства будут обладать достаточными для обеспечения сетевой безопасности гибкостью и масштабируемостью. Реализация таких проектов потребует новых технологий, выходящих за рамки традиционных архитектур, которые строятся вокруг центральных процессоров и ASIC-микросхем.

За пределами традиционных технологий

В последние годы в технологиях сетевых процессоров [6] появился целый ряд новых решений, обеспечивающих высокую скорость передачи данных и обладающих необходимой гибкостью благодаря использованию соответствующего ПО. Хотя ни один чип пока не способен продемонстрировать скорость, присущую передаче данных, а также производительность обработки и гибкость, достаточные на все случаи жизни, они имеют немало преимуществ перед традиционными моделями, которые базируются на центральных процессорах или ASIC. Выполняя над пакетами операции, не привязанные к стеку, сетевые процессоры увеличивают производительность и гибкость выборки пакетов для анализа, тем самым значительно повышая общую пропускную способность системы при работе с большими объемами данных.

Впрочем, сегодня разработчики выпускают уже третье поколение сетевых процессоров, и их недостатки хорошо известны. Несмотря на гибкость обработки полей заголовка, они не поддерживают той скорости, которая нужна для решения сложных задач сетевой защиты.

К счастью, благодаря серьезным достижениям в развитии конфигурируемой логики (в частности, появлению программируемых логических матриц (FPGA) и связанной с ними настраиваемой памяти) конструкция систем приобрела дополнительную гибкость, сохранив высокую производительность. Настраиваемые сопроцессоры, используемые для обработки регулярных выражений тела пакетов и организации поиска в больших таблицах, превратили, казалось бы, невозможное в реальность. Эти процессоры способны изменить общий подход и всю парадигму решения вопросов защиты высокопроизводительных сетей.

Сетевые процессоры и устройства FPGA позволяют получить мощную, адаптируемую к прохождению высокоскоростных потоков данных логику с настраиваемой конфигурацией. Память T-CAM (ternary content-addressable memory) обеспечивает оперативную выборку имен пользователей за счет быстрого поиска коммутируемых ACL в таблицах. Сопроцессоры классификации [7] анализируют тело пакета или поля заголовка и сравнивают их с шаблонами либо ключевыми словами. Эти действия сочетаются с выполнением других алгоритмов, помогающих выявить назначение трафика.

|

Рис. 4. Упрощенная схема подсистемы идентификации червя SQL Slammer. Процессор взаимодействует с сетевым поисковым механизмом, а сопроцессор классификации выявляет деструктивные пакеты, не препятствуя доступу к системе разрешенных пакетов |

На рис.4 показано, как современная архитектура справляется с атаками типа SQL Slammer. Деструктивные пакеты выявляются и отбрасываются, а легитимные пакеты той же службы не затрагиваются. В данном случае сетевой процессор выбирает поля заголовков, необходимые для идентификации типа пакета. Он посылает ключевые поля заголовка (в частности, IP-адрес и номер порта UDP) сетевому поисковому механизму, который выполняет проверку и отбирает пакеты, требующие дополнительного анализа. Чтобы определить, содержит ли пакет UDP, обращающийся к порту 1434 код червя SQL Slammer, сопроцессор классификации сравнивает его тело с соответствующими шаблонами или сигнатурами. Если результаты этих операций вызывают сомнения в благонадежности пакета, сетевой процессор может отправить его в мусорную корзину или провести альтернативную проверку.

Программное обеспечение и организация взаимодействия

Программные решения защиты должны приобретать автономные черты и адаптироваться к нарастающей угрозе. Достижение этой цели возможно при условии самостоятельной адаптации систем. Топологии их развертывания должны обеспечивать адекватный ответ угрозам. Требуется программное обеспечение, которое не только контролирует доступ, выполняет фильтрацию сигнатур и выявляет аномалии, но и позволяет идентифицировать новые угрозы за счет использования механизмов мониторинга поведения и других средств. Только такие самостоятельно адаптирующиеся системы способны удовлетворить потребности администраторов в современном мире, где атакующая мощь на порядок превышает возможности средств защиты.

Системам будущего нужны интегрированные решения защиты, каждый элемент которых поддерживает эффективное взаимодействие с другими компонентами. В конце конвейера технологий управления безопасностью должны находиться эвристические механизмы, непрерывно анализирующие каждый бит проходящих через них данных и проверяющие информацию на наличие неизвестных угроз.

|

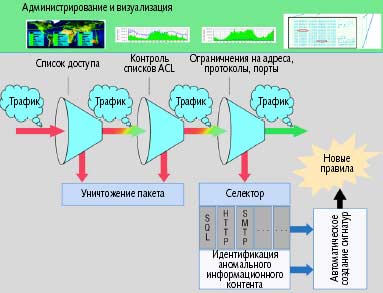

Рис. 5. Пример адаптивной модели. Средства обеспечения безопасности на основе анализа пакетов пересылают пакеты механизму идентификации аномального информационного наполнения, который формирует новые сигнатуры или политики контроля доступа |

На рис. 5 показана адаптивная модель, которая включает в себя ряд общих технологий, укрепляющих защиту средств анализа пакетов. Эти технологии поддерживают взаимодействие с механизмами выявления аномального информационного наполнения, которые динамически создают новые сигнатуры и формируют политики контроля доступа. Механизмы защиты, построенные на основе анализа пакетов, включают в свой состав:

● списки ACL;

● средства контроля доступа, работающие на уровне 7 и поддерживающие поиск информационного наполнения;

● ограничения на использование адресов, протоколов и портов.

В нашем примере адаптивной модели трафик, успешно прошедший через конвейер, считается благонадежным. В случае отбрасывания трафика на любом из этапов, его пакеты уничтожаются, и генерируется предупреждение, соответствующее степени угрозы. Трафик, не прошедший систему защиты, может подвергаться дальнейшему анализу. Модель позволяет проводить захваченный трафик через несколько информационных каналов — в зависимости от используемых протоколов и портов. Например, захваченный трафик SQL можно пересылать отдельно от захваченного трафика HTTP.

Среди технологий, позволяющих анализировать статистику управления трафиком и управлять работой каналов захвата пакетов, можно выделить следующие:

● идентификация аномального информационного наполнения; автоматическое создание сигнатур; контролирующие действия администратора; визуализация трафика и различных условий.

При захвате трафика механизмы, использующие модель теории фракталов, анализируют его на предмет наличия шаблонов, общих для захваченных пакетов и отличающихся от известного нормального трафика. Эти механизмы способны отыскать иголку в стоге сена. При обнаружении уникального шаблона данные передаются другим механизмам, которые автоматически создают сигнатуры, анализируя заголовки пакетов, которые относятся к определенному протоколу и порту, и собирая сведения от механизма идентификации аномального информационного наполнения. Новая сигнатура интегрируется в конвейер автоматически или после подтверждения администратора.

Новые разновидности систем, построенные на базе передовых компонентов обработки, со временем помогут добиться нужной гибкости, масштабируемости и производительности средств обеспечения безопасности. Однако проблема выходит за рамки вопросов, связанных с имеющимся оборудованием, системами и приложениями. Речь идет о стандартах, которые разрабатываются без учета вопросов защиты, о тех сложностях, которые мы испытываем, не придерживаясь стандартов, и о тех сетевых топологиях, которые продолжаем использовать, не имея целостного представления об их работе. Отказ от унаследованного подхода, представление перекрывающихся сетей, которые объединяют устройства защиты инфраструктуры, но не оказывают отрицательного влияния на работу ее служб, продолжение исследований в области разработки политик самостоятельного восстановления и адаптации — все это критически важные условия создания высокоскоростных сетей, достаточно устойчивых для эффективного противостояния стремительным атакам.

![]()

Источник: Открытые системы #07/2004

Похожие статьи

ваш личный спасательный круг

в цифровизации бизнеса

с полезными советами и новостями

от экспертов

Присоединяйтесь, будем на связи!

Комментарии 0