Защита персональных данных. Соответствие СЭД 152-ФЗ

Периодически из уст заказчиков слышен вопрос: «Удовлетворяет ли ваша система требованиям закона о персональных данных?». Но для чего реально необходима эта магическая аббревиатура ИСПДн заказчику, он не всегда в состоянии объяснить. Углубимся в вопрос.

Периодически из уст заказчиков слышен вопрос: «Удовлетворяет ли ваша система требованиям закона о персональных данных?» и в тендерных документациях мелькают требования реализации проекта по защите данных. Но для чего реально необходима эта магическая аббревиатура ИСПДн заказчику, он не всегда в состоянии корректно объяснить. Углубимся в вопрос.

1. Требования к системе СЭД по защите ПДн

1.2. СЭД и ПДн: есть ли взаимосвязь?

1.3. Определение уровня защищенности ПДн

1.4. Сертифицированный продукт: нужен или нет.

2.1. Перечень требований к ИСПДн

2.2. Проекты ИСПДн. Виды работ

1. Требования к системе СЭД по защите ПДн

1.1. Немного законодательства

Итак, начнем с самого начала. Попробуем понять откуда «растут ноги»?

26 января 2007 г. вступил в силу Федеральный закон № 152-ФЗ «О персональных данных», который определил необходимость защиты персональных данных субъектов (далее ПДн) в целях зашиты прав и свобод человека и гражданина. За невыполнение требований данного закона предусмотрена административная и уголовная ответственность как для юридических, так и физических лиц (сотрудников и руководителей организаций), а деятельность самой организации может быть приостановлена по требованию Роскомнадзора. Таким образом, операторы информационных систем персональных данных (далее ИСПДн) обязаны защищать переданные им ПДн от угроз, реализация которых может повлечь за собой ущерб владельцам этих данных.

Напомним, что такое персональные данные. В соответствии с законом, определение звучит так: «Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПДн), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация». То есть, если идти от обратного, то только та совокупность данных, которая позволяет определить конкретный субъект, является персональной.

1.2. СЭД и ПДн: есть ли взаимосвязь?

Имеет СЭД отношение к проблеме обеспечения защиты ПДн?

Ответ – да. Если СЭД содержит в своем составе справочники сотрудников предприятия и контрагентов, и эти данные хранятся в системе таким образом, что может быть определен конкретный субъект, это означает, что она содержит ПДн. Плюс в СЭД также могут храниться и обрабатываться различные анкеты, характеристики, персональные дела, истории болезней и т.д. – а эти документы в том числе относятся к определенной категории ПДн. Ситуация «усугубляется», если компания ориентирована на работу с физическими лицами и СЭД вовлечена в сферу их обслуживания. Это касается органов государственной власти, где ведется непосредственная работа с населением; медицинские и образовательные учреждения; телекоммуникационные компании; кредитные организации и т.д. – операторы ПДн.

|

Статья 19 152 ФЗ «О персональных данных» устанавливает, что: «Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий». |

Отметим, что в законе прямо не указываются какими конкретными средствами и методами обеспечения безопасности ПДн должен пользоваться оператор. До 1 июля 2011 года мы руководствовались постановлениями правительства РФ за номерами 781, 512 и 687, так называемых "приказом Трех" и приказом ФСТЭК № 58. После чего был принят 261-ФЗ и "Старая" часть 3 ст. 19 "растеклась" по нескольким частям нового закона, изменившись до неузнаваемости.

|

Ч. 3 ст. 19: «Правительство Российской Федерации, с учетом возможного вреда субъекту персональных данных, объема и содержания обрабатываемых персональных данных, вида деятельности, при осуществлении которого обрабатываются персональные данные, актуальности угроз безопасности персональных данных, устанавливает: ● уровни защищенности персональных данных при их обработке в информационных системах персональных данных в зависимости от угроз безопасности этих данных; ● требования к защите персональных данных при их обработке в информационных системах персональных данных, исполнение которых обеспечивает установленные уровни защищенности персональных данных; ● требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных». |

Вот мы с вами впервые столкнулись с термином «Уровень защищенности ПДн». Что это и с чем его «едят»?

1.3. Определение уровня защищенности ПДн

Уровень защищенности персональных данных — это комплексный показатель, который характеризует выполнение требований, нейтрализующих угрозы безопасности информационных систем персональных данных. Для определения уровня защищенности необходимо установить категории обрабатываемых персональных данных субъектов (физических лиц), вид обработки по форме отношений между субъектами и организацией, количество субъектов, а также тип угроз актуальных для информационной системы.

Категории обрабатываемых персональных данных (ПДн), подразделяются на 4 группы:

● 1 группа — специальные категории ПДн, к которым относятся информация о национальной и расовой принадлежности субъекта, о религиозных, философских либо политических убеждениях, информацию о здоровье и интимной жизни субъекта;

● 2 группа — биометрические ПДн, то есть данные, характеризующие биологические или физиологические особенности субъекта, например фотография или отпечатки пальцев;

● 3 группа — общедоступные ПДн, то есть сведения о субъекте, полный и неограниченный доступ к которым предоставлен самим субъектом;

● 4 группа — иные категории ПДн, не представленные в трех предыдущих группах.

По форме отношений между вашей организацией и субъектами обработка подразделяется на 2 вида:

● обработка персональных данных работников (субъектов, с которыми ваша организация связана трудовыми отношениями);

● обработка персональных данных субъектов, не являющихся работниками вашей организации.

По количеству субъектов, ПДн которых обрабатываются, нормативным актом определены лишь 2 категории:

● менее 100 000 субъектов;

● более 100 000 субъектов;

И наконец, типы актуальных угроз:

● угрозы 1-го типа связанны с наличием недекларированных (недокументированных) возможностей в системном ПО, используемом в ИСПДн;

● угрозы 2-го типа связанны с наличием недекларированных возможностей в прикладном ПО, используемом в ИСПДн;

● угрозы 3-го типа не связаны с наличием недекларированных возможностей в программном обеспечении, используемом в ИСПДн.

Как установить тип актуальных угроз не регламентировано, поэтому предприятие может как провести работы по определению уровня защищенности самостоятельно (за исключением аттестации, для которой требуется специальная лицензия), так и привлечь внешних консультантов.

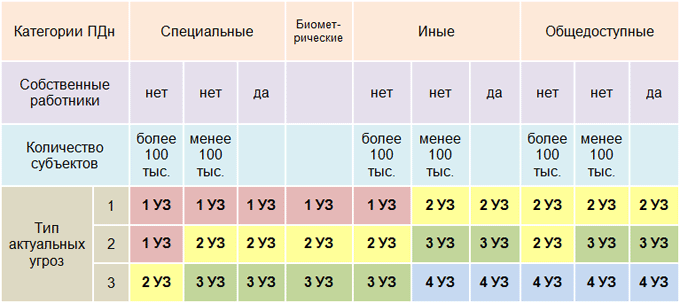

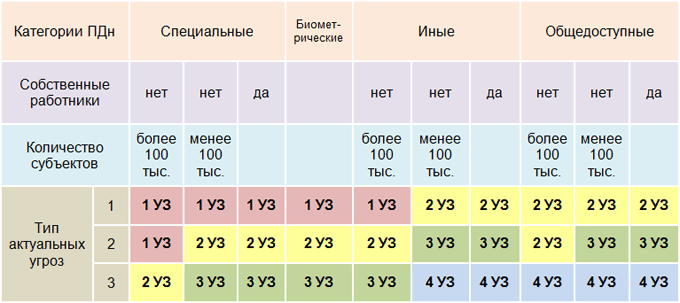

Установив исходные данные, для конкретной ИСПДн определяется уровень защищенности ПДн в соответствии со следующей таблицей:

Таблица 1. Определение уровня защищенности ПДн

1.4. Сертифицированный продукт: нужен или нет.

Подведем итоги в рамках первой части нашего исследования.

Если в СЭД будут храниться ПДн, значит необходима сертификация данной системы. Как правило, в сертификации продукта заинтересован сам разработчик данного софта, а заказчику остается только приобрести сертифицированный экземпляр продукта. Сертификат на конкретную версию или поколение выдает ФСТЭК России на строго определенный срок. Фактически данный сертификат удостоверяет, что система СЭД соответствует требованиям руководящего документа "Защита от несанкционированного доступа к информации". Кстати, чтобы Заказчику провести аттестацию СЭД, помимо приобретения сертифицированного экземпляра продукта, может также потребоваться сертификат на встроенные в него средства защиты информации. На что именно и какого уровня, зависит от необходимого уровня защищенности ИСПДн, к которой отнесена СЭД.

Отмечу один существенный недостаток во всем этом: процедура сертификации продукта процесс длительный. Т.е. к моменту, когда будет сертифицирована одна версия системы, она уже успеет морально устареть. Хотя этот вопрос все же разрешим: разработчик СЭД может сертифицировать сразу целое поколение. Это будет означать, что реальную сертификацию в ФСТЭК проходит первая версия системы из всего поколения, но, если заказчику потребуется поставка более свежей версии, то после ее установки и настройки достаточно будет всего лишь дополнительно провести процедуру инспекционного контроля.

Инспекционный контроль осуществляется с целью установления того, продолжает ли ИСПДн соответствовать требованиям, на соответствие которым она была сертифицирована. Как правило, если настройка не затронула механизм разграничений прав доступа, шифрования, ведения логов и прочее в сравнении с ранее сертифицированной версией продукта, то сертификация системы заказчика пройдет без всяких проблем и в кратчайшие сроки.

2. Виды работ. Перечень ИСПДн

Напоминаю, что в первой части нашего исследования мы разбирались с сертификацией СЭД-системы. В результате мы с вами подходим к очень важному для нас выводу: сама СЭД, как тиражный программный продукт, не является той ИСПДн, о которой идет речь в 152 ФЗ, на который ссылается большинство Заказчиков. На самом деле СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия, в том числе с учетом других автоматизированных систем. Поэтому просто приобретение сертифицированной версии продукта СЭД для заказчика будет недостаточно. Дополнительно потребуется проведение ряда работ, которых мы рассмотрим во второй части нашего исследования.

|

СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия, в том числе с учетом других автоматизированных систем. |

2.1. Перечень требований к ИСПДн

Прежде всего давайте разберемся, какие требования должны соблюдаться?

Перечень требований, предъявляемый к используемым техническим средствам и программном продукту СЭД на предприятие, выполнение которых необходимо для нейтрализации угроз безопасности ПДн, определяется в зависимости от уровня защищенности ПДн. Данный перечень требований можно представить в следующей таблице:

Таблица 2. Перечень требований, предъявляемый к ИСПДн

|

Требования |

УЗ 1 |

УЗ 2 |

УЗ 3 |

УЗ 4 |

|

Регулярный контроль за выполнением требований Контроль за выполнением требований организуется и проводится оператором самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые сами оператором или его уполномоченным лицом. |

+ |

+ |

+ |

+ |

|

Физ.безопасность и контроль доступа Организация режима обеспечения безопасности помещений, в которых размещена ИСПДн, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих в них права доступа |

+ |

+ |

+ |

+ |

|

Безопасность носителей Обеспечение сохранности носителей персональных данных |

+ |

+ |

+ |

+ |

|

Перечень допущенных лиц Утверждение руководителем документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими своих должностных обязанностей |

+ |

+ |

+ |

* |

|

Сертифицированные СЗИ Использование СЗИ, прошедших процедуру оценки соответствия требованиям законодательства РФ в области обеспечения безопасности информации, в случае когда применение таких средств необходимо для нейтрализации актуальных угроз |

+ |

+ |

+ |

+ |

|

Назначение ответственного за безопасность ПДн Назначение должностного лица, ответственного за обеспечение безопасности ПДн в ИСПДн |

+ |

+ |

+ |

- |

|

Контроль доступа к эл.журналу доступа Обеспечение доступа к содержанию электронного журнала сообщений только для должностных лиц, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения ими своих должностных обязанностей |

+ |

+ |

- |

- |

|

Автоматическая регистрация в эл.журнале доступа Автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к ПДн, содержащимся в ИСПДн |

+ |

- |

- |

- |

|

Создание структурного подразделения Создание/возложение на одно из структурных подразделений, ответственность за обеспечение безопасности ПДн в ИСПДн. |

+ |

- |

- |

- |

Как мы видим, даже при самом минимальном уровне защищенности рекомендуется использование сертифицированного продукта. Но всегда ли Заказчику требуется сертификат на продукт, если в нем планируется хранить ПДн? На самом деле – нет. Нужна ли именно сертифицированная версия или нет зависит от архитектуры автоматизированной системы на стороне Заказчика и его потребностей.

Если Заказчик предполагает, что все ПДн и конфиденциальная информация будет присутствовать только в СЭД, то безусловно, потребуется установка именно сертифицированного продукта. А если у Заказчика предполагается построение целого контура, где в том числе будет интегрирована СЭД, тогда нужна сертификация не на СЭД, а на сами средства защиты, которые будут защищать выделенный контур.

Таким образом, мы снова возвращаемся к нашему выводу, что СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия. Как правило, сертификация всего контура - это целый огромный проект. И Заказчику еще предстоит провести дополнительную подготовку.

2.2. Проекты ИСПДн. Виды работ

Виды работ по ИСПДн можно выделить следующие:

Таблица 3. Возможные виды работ по ИСПДн

|

№ |

Наименование видов работ |

|

1. |

Необходимо произвести проектирование системы защиты персональных данных (далее СЗПДн), в соответствии с требованиями 152 ФЗ в рамках проекта |

|

2. |

Разработать комплект документов, необходимой для предъявления регулирующим органам (Роскомнадзор, ФСТЭК, ФСБ России) |

|

3. |

Провести аттестацию комплекса технических средств (не только СЭД) |

Для выполнения подобных работ обычно привлекаются специализированные организации, обладающие необходимыми лицензиями на данные работы.

Любые работы по данному перечню могут быть запрошены Заказчиком в рамках проекта внедрения СЭД и являться его обязательной частью. Хотя, в основном в технических заданиях заказчиков встречается только первый пункт, поскольку, как правило, у заказчика уже есть сертифицированный ИСПДн, а при встраивании нового продукта в ИТ-инфраструктуру, требуется его повторная аттестация ИСПДн.

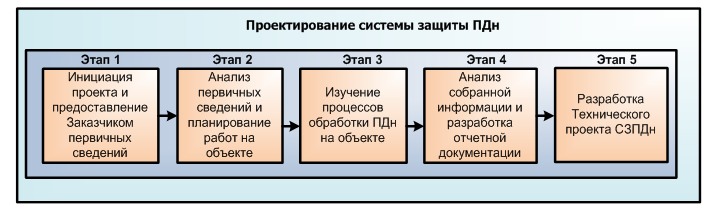

Стадии проектирования СЗПДн можно разделить на следующие 5 этапов, которые рассмотрим подробнее:

Таблица 4. Этапы проектирование СЗПДн

|

№ этапа. Наименование этапа |

Описание этапа |

|

1. Инициация проекта и предоставление заказчиком первичных сведений об объекте обследования |

На данном этапе проводится инициирующая встреча проектных команд, определяется и согласуется схема коммуникаций специалистов в ходе проекта, заказчику передаются опросные формы для заполнения. |

|

2. Анализ первичных сведений и планирование работ на объектах Заказчика |

На данном этапе специалисты Исполнителя анализируют полученные опросные формы и разрабатывают первичный график интервьюирования специалистов Заказчика. На данном этапе важно составить представление о составляющих элементах процессов обработки персональных данных (физические объекты, подразделения, информационные системы, персональные данные, обеспечение безопасности и т. д.) и на основе полученной информации спланировать дальнейшие работы по обследованию процессов обработки ПДн непосредственно на объектах. Теперь все готово к изучению процессов обработки ПДн на объектах непосредственно. |

|

3. Изучение процессов обработки ПДн на объектах Заказчика |

В соответствии с первичным графиком интервьюирования специалистов компании Заказчика на данном этапе проводится: ● интервьюирование сотрудников бизнес-подразделений, участвующих в обработке ПДн; ● интервьюирование сотрудников подразделений компании, занимающихся контролем и обеспечением ИТ-инфраструктуры и информационной безопасности; ● анализ документации, выявленной в ходе проведения интервью. По результатам проведения каждого интервью, в Протоколе фиксируется состояние ключевых элементов процессов обработки ПДн, на момент выполнения работ на объектах: ● ПДн, обрабатываемые в рамках процесса; ● сотрудники, задействованные в рамках процесса; ● бумажные носители ПДн, используемые в рамках процесса; ● места хранения бумажных носителей ПДн, используемые в рамках процесса; ● автоматизированные рабочие места и программное обеспечение, используемые для обработки ПДн в рамках процесса; ● внешние электронные носители ПДн, используемые в рамках процесса; ● внешние организации и физические лица, с которыми осуществляется обмен ПДн в рамках процесса; ● телефонно-факсимильное оборудование, используемое в рамках процесса; ● дополнительная информация, влияющая на заключение о соответствии требованиям законодательства РФ в области обработки и защиты ПДн. |

|

4. Анализ собранной информации и разработка отчетной документации |

На данном этапе Исполнителем разрабатываются отчетные документы. Необходимо документально зафиксировать результаты проведенных мероприятий по обследованию процессов обработки ПДн, включающие заключение о степени выполнения требований законодательства РФ в области ПДн, а также рекомендации по составу необходимых для проведения мероприятий по организации корректной обработки и защиты ПДн. Итоговый отчет «Результаты обследования процессов обработки ПДн в результате должен включать в себя следующие приложения: ● перечень ПДн, обрабатываемых на объектах компании Заказчика; ● перечень подразделений и лиц, допущенных к работе с ПДн; ● модели угроз безопасности ПДн при их обработке в ИСПДн. При этом стоит отметить, что модель угроз для разработки может требоваться только для СЭД, в случае если заказчику требуется только переаттестация ИСПДн в связи с введением нашего СЭД; ● акты классификации ИСПДн; ● протоколы проведения интервью в ходе изучения процессов обработки ПДн. |

|

5. Разработка Технического проекта СЗПДн |

На данном этапе производится разработка и согласование с Заказчиком непосредственно Технического проекта СЗПДн, с подробным описанием. Результатом работы должны стать: структурная схема комплекса технических средств и программа и методика испытаний. |

Заказчиком могут быть запрошены любые виды работ по отдельности или в совокупности. Отмечу, что на различных проектах одно только проектирование системы защиты может занимать от нескольких недель до несколько месяцев. Поэтому поскольку для реализации проектов по защите данных требуется не только наличие необходимых сертификатов, но и соответствующий опыт, рекомендуется все же выделять данные работы в отдельный проект и привлекать к ним сторонние специализированные организации.

Похожие статьи

ваш личный спасательный круг

в цифровизации бизнеса

с полезными советами и новостями

от экспертов

Присоединяйтесь, будем на связи!

Комментарии 0